Interner Betrug trifft Unternehmen selten „aus dem Nichts“. In den meisten Fällen gibt es früh erkennbare Muster: kleine Abweichungen, wiederkehrende Ausreden, merkwürdige Prozessbrüche – und eine zunehmende Häufung von „Zufällen“. Für Compliance Officer ist genau das der entscheidende Moment: frühzeitig erkennen, sauber dokumentieren, rechtssicher handeln – bevor aus einem Verdacht ein Schaden mit sechs oder sieben Stellen wird.

In diesem Beitrag erfahren Sie, an welchen Warnsignalen Sie erkennen, dass Ihr Unternehmen auf einen internen Betrugsfall zusteuert, wie Sie die Lage strukturiert einschätzen und welche ersten Schritte sich bewährt haben – ohne vorschnell zu eskalieren oder Beweise zu gefährden.

Warum interne Betrugsfälle so oft zu spät erkannt werden

Interne Täter sind nicht „die Fremden“. Sie sind oft integriert, kennen Kontrollen, verstehen Schwachstellen – und nutzen Vertrauen, Zeitdruck und Prozesskomplexität.

Typische Gründe für späte Entdeckung:

- Blindes Vertrauen in langjährige Mitarbeitende („Der doch nicht.“)

- Unklare Verantwortlichkeiten in Freigabeprozessen

- Fehlende Datenbrücken zwischen Finance, Einkauf, HR, IT und Logistik

- Zu viel Operatives, zu wenig Risikoblick (Quarter-End, Audits, Personalmangel)

- Angst vor internen Konflikten oder Reputationsschäden

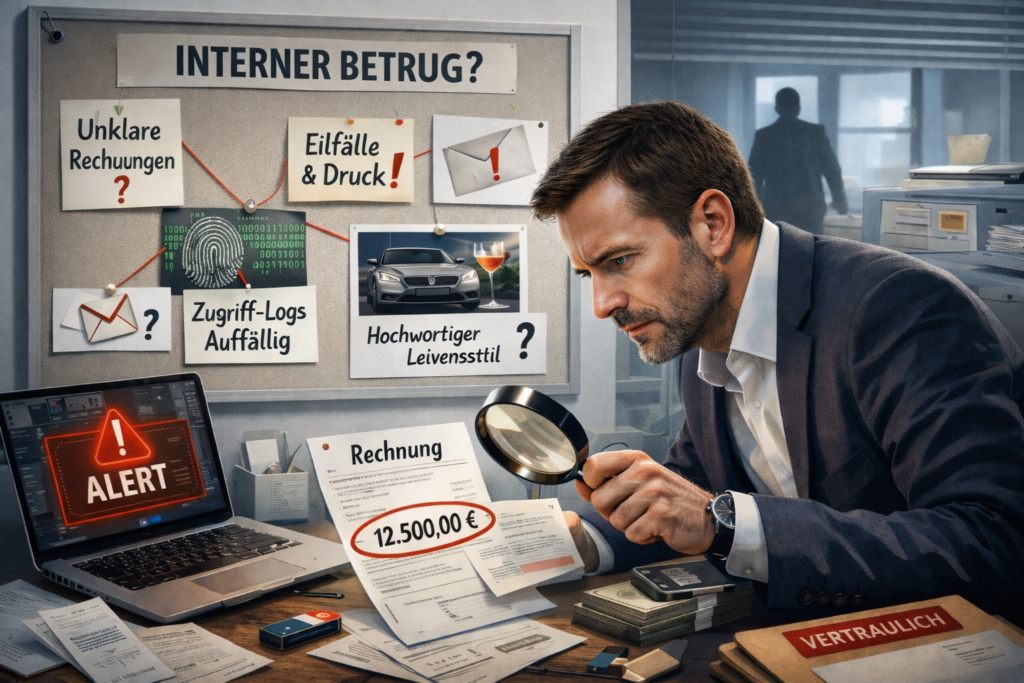

Die 12 häufigsten Frühwarnsignale, dass ein interner Betrugsfall entsteht

1) Prozessbrüche, die „plötzlich normal“ werden

Wenn Ausnahmen zum Standard werden, wächst das Risiko:

- Freigaben „mündlich“ oder „per Zuruf“

- Nachträgliche Rechnungskorrekturen

- Bestellungen ohne sauber dokumentierte Bedarfsbegründung

- „Wir haben keine Zeit für die Formalien“

Merksatz: Betrug braucht fast immer eine Lücke im Prozess – oder eine Kultur, die Lücken toleriert.

2) Ungewöhnliche Häufung von Eil- und Notfallvorgängen

„Dringend“, „Sofort“, „Heute noch raus“ – wenn sich diese Muster häufen, kann das ein Tarnnetz sein:

- Express-Lieferanten ohne Rahmenvertrag

- Sofortüberweisungen außerhalb üblicher Zeitfenster

- Zahlungsfreigaben kurz vor Feierabend oder Monatsabschluss

3) Wiederkehrende Lieferanten- oder Dienstleisterauffälligkeiten

Ein Klassiker im Einkauf / in der Kreditorenbuchhaltung:

- Neue Lieferanten ohne belastbare Historie

- Ähnlichkeiten bei Namen, IBAN, Adressen (z. B. gleiche Straße, gleiche Domain-Endungen)

- „Ein-Mann“-Dienstleister mit erstaunlich hohen Volumina

- Lieferanten, die ausschließlich mit einer internen Person kommunizieren

4) Rechnungen, die „sauber aussehen“, aber inhaltlich schwammig sind

Achten Sie auf:

- Allgemeine Positionen („Beratung“, „Service“, „Support“, „Aufwandspauschale“)

- Keine detaillierten Leistungsnachweise

- Häufige Rundbeträge

- Wiederholte Rechnungen mit minimalen Abweichungen

5) Auffälliges Verhalten rund um Urlaub, Vertretung und Zugriff

Ein starkes Signal: Kontrolle über Informationen.

- Mitarbeitende nehmen kaum Urlaub oder sind nie wirklich „offline“

- Vertretungen werden aktiv verhindert („Nur ich weiß, wie das geht“)

- Rechtevergabe in Systemen ist ungewöhnlich weit oder wird „informell“ geregelt

- Dokumente werden lokal gespeichert statt im DMS

6) Widerstand gegen Transparenz und Kontrollen

Betrugstaugliche Situationen erkennt man an typischen Abwehrsätzen:

- „Das ist Misstrauen.“

- „Compliance blockiert das Business.“

- „Das hat schon immer so funktioniert.“

- „Wir brauchen das jetzt nicht so genau.“

Wichtig: Nicht jede Abwehr ist Betrug – aber sie ist ein Frühindikator für fehlende Kontrollakzeptanz.

7) Daten-Inkonsistenzen zwischen Systemen und Abteilungen

Wenn Zahlen nicht mehr zusammenpassen, lohnt sich der zweite Blick:

- Wareneingang ≠ Rechnung ≠ Zahlung

- Projektzeiten ≠ abgerechnete Leistungen

- CRM-/Sales-Daten ≠ Faktura

- Lagerbewegungen ohne plausiblen Ursprung

Compliance-Check: Wo fehlen Schnittstellen – und wer profitiert davon?

8) Auffälligkeiten bei Spesen, Reisekosten und Firmenkarten

Oft unterschätzt – und doch häufig:

- Häufung bestimmter Händler, Orte oder Zeitfenster

- Ungewöhnliche Belege (doppelt, unleserlich, handschriftlich)

- „Verlorene Belege“ als Standard

- Splitting von Beträgen knapp unter Schwellenwerten

9) Ungewöhnliche Nähe zu bestimmten externen Kontakten

Hinweise entstehen häufig durch:

- private Kommunikationskanäle (WhatsApp, private Mail)

- „Freundschaftliche“ Sonderkonditionen

- exklusive Treffen ohne nachvollziehbaren Business-Anlass

10) Hinweise aus dem Umfeld: Flurfunk, anonyme Meldungen, Reibungen

Viele interne Fälle kündigen sich sozial an:

- Wiederkehrende Beschwerden über eine Person/Abteilung

- Ungewöhnliche Angst, Dinge anzusprechen

- Hinweise aus dem Hinweisgebersystem (auch wenn vage)

- Mitarbeiterfluktuation in genau dem Bereich

Tipp: Vage Hinweise sind kein Beweis – aber oft der Startpunkt.

11) Plötzliche finanzielle Veränderungen oder Statussymbole

Heikel, aber relevant – insbesondere in Kombination mit anderen Signalen:

- unerklärliche „Upgrades“ (Autos, Luxus, teure Reisen)

- überdurchschnittliche private Belastung (Schulden, Unterhaltsdruck)

- auffällige „Nebenjobs“ oder Interessenkonflikte

Hier gilt: Nicht spekulieren, sondern indikationsbasiert prüfen.

12) Verdächtige Muster in Berechtigungen, Logs und Zugriffen

Die IT liefert häufig die härtesten Fakten:

- Login außerhalb normaler Zeiten

- Massendownloads kurz vor Kündigung / Versetzung

- Änderungen an Lieferantenstammdaten ohne Ticket/Protokoll

- Deaktivierte Audit-Logs / auffällige Log-Lücken

Der „Fraud Drift“-Effekt: Warum aus kleinen Regelbrüchen große Schäden werden

Viele interne Täter starten nicht mit „großem Betrug“. Es beginnt mit:

- kleiner Regelabweichung

- keiner Konsequenz

- Normalisierung

- Skalierung

- Absicherung (Vertuschung)

Wenn Sie als Compliance Officer die Normalisierung stoppen, stoppen Sie oft den Fall, bevor er groß wird.

Erste Schritte bei Verdacht: so handeln Sie professionell und rechtssicher

1) Ruhe bewahren – und keine Vorwürfe äußern

Kommunikation kann Beweise vernichten. Keine Konfrontation ohne Plan.

2) Schutz der Beweise priorisieren

- Dokumente, Zugriffe, Logs, Emails, Rechnungen sichern (forensisch sauber)

- Rechteänderungen protokollieren

- Zugriff auf sensible Daten kontrolliert halten

3) Hypothesen statt Annahmen

Formulieren Sie prüfbare Fragen:

- Wer hat initiiert, freigegeben, geändert, gezahlt?

- Welche Systeme zeigen was?

- Wer hatte Gelegenheit, Motiv, Zugriff?

4) „Need-to-know“-Kreis klein halten

Je größer der Kreis, desto höher die Leckage- und Manipulationsgefahr.

5) Externe Unterstützung früh einplanen (wenn nötig)

Sobald es um:

- mehrere Abteilungen / Länder,

- hohe Summen,

- mögliche Täter im Management,

- digitale Spuren / IT-Forensik,

- arbeitsrechtliche Fallstricke

geht, ist ein sauber orchestrierter Ansatz entscheidend.

Typische interne Betrugsformen, auf die diese Warnsignale hindeuten

Damit Sie die Muster besser zuordnen können:

- Kickback / Korruption im Einkauf (Lieferanten „zahlen zurück“)

- Scheinrechnungen / Ghost Vendor

- Manipulation von Stammdaten (IBAN, Adressen, Ansprechpartner)

- Spesen- und Reisekostenbetrug

- Lager-/Inventurdiebstahl oder Warenausgangstricks

- Provisions-/Bonus-Manipulation

- Datenabfluss / Insider-Leaks (vor allem vor Wechsel/Kündigung)

Checkliste: 10 Fragen für Compliance Officer zur Soforteinschätzung

Wenn Sie mehrfach „Ja“ sagen, sollten Sie strukturiert vertiefen:

- Häufen sich Prozessausnahmen ohne Dokumentation?

- Gibt es wiederkehrende „Eilfälle“ kurz vor Cut-Off?

- Steigt das Volumen bei wenigen Lieferanten auffällig?

- Wirken Rechnungen unkonkret, aber werden problemlos bezahlt?

- Verhindert jemand Vertretung/Urlaub konsequent?

- Gibt es Widerstand gegen Kontrollen oder Transparenz?

- Passen Daten zwischen Systemen nicht mehr zusammen?

- Gibt es Hinweise aus dem Umfeld oder dem Hinweisgebersystem?

- Gibt es Auffälligkeiten bei Zugriffsrechten/Logs/Stammdaten?

- Besteht ein Reputations- oder hoher Vermögensschaden bei Eskalation?

Fazit: Früherkennung ist der stärkste Hebel gegen internen Betrug

Ein interner Betrugsfall entsteht selten ohne Vorzeichen. Wer die Signale erkennt, kann Schäden begrenzen, Beweise sichern und gleichzeitig arbeits- und datenschutzrechtlich sauber handeln.

Wenn Sie das Gefühl haben, dass sich mehrere der genannten Muster verdichten, lohnt sich eine diskrete, strukturierte Vorprüfung – bevor interne Kommunikation, Konflikte oder unkoordinierte Maßnahmen Fakten schaffen.

Detektei Detegere: Diskrete Unterstützung bei internen Verdachtsfällen

Wir unterstützen Compliance, Unternehmenssicherheit, HR und Legal bei der diskreten Sachverhaltsaufklärung – rechtssicher, dokumentiert und mit klarer Beweisstrategie. Je nach Lagebild kombinieren wir:

- OSINT & Hintergrundrecherche

- digitale Spurenanalyse / IT-nahe Auswertung (in Abstimmung mit IT/Legal)

- operative Feststellungen (z. B. Lieferanten-/Kontaktverbindungen)

- belastbare, gerichtsfeste Dokumentation für weitere Schritte

Wenn Sie möchten: Senden Sie uns (vertraulich) eine kurze Beschreibung der Indikatoren, des betroffenen Bereichs und der Zielsetzung – dann geben wir eine erste Einschätzung zur sinnvollsten Vorgehensweise.

FAQ-Snippet

Woran erkennt man internen Betrug im Unternehmen?

An wiederkehrenden Prozessausnahmen, unplausiblen Rechnungen, Stammdatenänderungen, Kontrollwiderstand, Dateninkonsistenzen und Auffälligkeiten in Zugriffen/Logs.

Was soll Compliance bei Verdacht zuerst tun?

Nicht konfrontieren, Beweise sichern, den Informationskreis klein halten, Hypothesen bilden und strukturiert prüfen – ggf. mit externer Unterstützung.

Welche Bereiche sind am häufigsten betroffen?

Einkauf, Kreditoren, Lager/Logistik, Spesen, Vertrieb/Provisionen sowie IT-nahe Themen wie Datenabfluss und Berechtigungsmissbrauch.

Bild: KI